Redistribution

• 서로 다른 라우팅 프로토콜 간에 정보를 전달하기 위해서는 각 라우팅 프로토콜에 맞는 해석이 필요한데 , 이런 과정을 redistribution이라 한다.

구성

- Static : RIP

- Static : OSPF

- Static : EIGRP

- RIP : OSPF

- RIP : EIGRP

- OSPF : EIGRP

RIP : STATIC, OSPF, EIGRP

redistribute static

ospf # metric #

eigrp # metric #

- redistribute static 명령은 default route 설정을 포함한다.

- metric : 다른 라우팅 프로토콜로부터 이전된 경로의 metric 값은 RIP과 형식이 달라 경로가 무시될 수 있음으로 16 이하의 적당 한 값을 입력한다.

- 전달된 경로의 metric 값이 16보다 크면 RIP는 이를 무시한다.

- Default-metric을 지정하면 생략 가능하다.

실습

양쪽에 다른 프로토콜 Static와 RIP을 사용하여 실습(시리얼포트, 기가포트)

Serial port

R1

en

conf t

hostname R1

no ip domain-lookup

int g0/0

ip add 1.1.1.1 255.255.255.0

no sh

int se0/0/0

ip add 12.1.1.1 255.255.255.0

no sh

exit

ip route 0.0.0.0 0.0.0.0 s0/0/0

exit

copy running-config startup-config

R2

en

conf t

hostname R2

no ip domain-lookup

int g0/0

ip add 2.2.2.1 255.255.255.0

no sh

int se0/0/0

ip add 23.1.1.2 255.255.255.0

no sh

int se0/0/1

ip add 12.1.1.2 255.255.255.0

no sh

exit

ip route 0.0.0.0 0.0.0.0 s0/0/0

ip route 1.1.1.0 255.255.255.0 s0/0/1

exit

copy running-config startup-config

R3

en

conf t

hostname R3

no ip domain-lookup

int se0/0/0

ip add 34.1.1.3 255.255.255.0

no sh

int se0/0/1

ip add 23.1.1.3 255.255.255.0

no sh

int loopback0

ip add 10.10.10.1 255.255.255.0

exit

ip route 0.0.0.0 0.0.0.0 loopback0

ip route 1.1.1.0 255.255.255.0 s0/0/1

ip route 2.2.2.0 255.255.255.0 s0/0/1

ip route 12.1.1.0 255.255.255.0 s0/0/1

route rip

redistribute static

version 2

no auto-summary

network 23.1.1.0

network 34.1.1.0

exit

exit

copy running-config startup-config

R4

en

conf t

hostname R4

no ip domain-lookup

int g0/0

ip add 4.4.4.1 255.255.255.0

no sh

int se0/0/0

ip add 45.1.1.4 255.255.255.0

no sh

int se0/0/1

ip add 34.1.1.4 255.255.255.0

no sh

exit

router rip

version 2

no auto-summary

passive-interface g0/0

network 4.4.4.0

network 34.1.1.0

network 45.1.1.0

exit

exit

copy running-config startup-config

R5

en

conf t

hostname R5

no ip domain-lookup

int g0/0

ip add 5.5.5.1 255.255.255.0

no sh

int se0/0/1

ip add 45.1.1.5 255.255.255.0

no sh

exit

router rip

version 2

no auto-summary

passive-interface g0/0

network 5.5.5.0

network 45.1.1.0

exit

copy running-config startup-config

Giga port

R1

en

conf t

hostname R1

no ip domain-lookup

int g0/0

ip add 12.1.1.1 255.255.255.0

no sh

int g0/2

ip add 1.1.1.1 255.255.255.0

no sh

exit

ip route 0.0.0.0 0.0.0.0 gig0/0

exit

copy running-config startup-config

R2

en

conf t

hostname R2

no ip domain-lookup

int g0/0

ip add 23.1.1.2 255.255.255.0

no sh

int g0/1

ip add 12.1.1.2 255.255.255.0

no sh

int g0/2

ip add 2.2.2.1 255.255.255.0

no sh

exit

ip route 0.0.0.0 0.0.0.0 gig0/0

ip route 1.1.1.0 255.255.255.0 12.1.1.1

exit

copy running-config startup-config

R3

en

conf t

hostname R3

no ip domain-lookup

int g0/0

ip add 34.1.1.3 255.255.255.0

no sh

int g0/1

ip add 23.1.1.3 255.255.255.0

no sh

int loopback0

ip add 10.10.10.1 255.255.255.0

exit

ip route 0.0.0.0 0.0.0.0 loopback0

ip route 1.1.1.0 255.255.255.0 gig0/1

ip route 2.2.2.0 255.255.255.0 gig0/1

ip route 12.1.1.0 255.255.255.0 gig0/1

router rip

redistribute static

version 2

no auto-summary

network 23.1.1.0

network 34.1.1.0

exit

exit

copy running-config startup-config

R4

en

conf t

hostname R4

no ip domain-lookup

int g0/0

ip add 45.1.1.4 255.255.255.0

no sh

int g0/1

ip add 34.1.1.4 255.255.255.0

no sh

int g0/2

ip add 4.4.4.1 255.255.255.0

no sh

exit

router rip

version 2

no auto-summary

passive-interface g0/2

network 4.4.4.0

network 34.1.1.0

network 45.1.1.0

exit

exit

copy running-config startup-config

R5

en

conf t

hostname R5

no ip domain-lookup

int g0/2

ip add 5.5.5.1 255.255.255.0

no sh

int g0/1

ip add 45.1.1.5 255.255.255.0

no sh

exit

router rip

version 2

no auto summary

passive-interface g0/2

network 5.5.5.0

network 45.1.1.0

exit

exit

copy running-config startup-config

R3에서 시리얼포트와 기가포트의 rip network, network 23.1.1.0을 빼도 통신이 잘 된다.

암호학

암호문을 사용해서 보내는 이유는

- 개방통신로를 사용해서 통신을 하기 때문이다.

다른 사람이 무단으로 보는 걸 방어 = 기밀성 보존

다른 사람이 무단으로 고치는 걸 방어 = 무결성 보존

Trade of 관계

- 3가지중에 2가지를 좋게 만들면 한 가지는 안 좋다.(3가지를 전부 다 좋게 하는 법은 없음.)

암호화키랑 복호화 키가 같은 암호 시스템 = 송수신자랑 같은 키를 가지고 있음.

ㄴ 책임추적성을 확보할 수없음 = 근원지 증명을 확보할 수 없음.

암호화키랑 복호화 키가 다른 암호 시스템 = 송수신자랑 다른 키를 가지고 있음.

ㄴ 책임추적성이 확실하다. 전자서명에 사용할 수 있음(근원지 증명을 할 수 있기 때문에)

비밀스럽게 가지고 있는 거 = 개인키

비밀키 암호 알고리즘

비밀키 암호의 원리

송수신자가 키를 나누어 가져야 한다.(키분배)

이런 시스템에서는 송수신자가 한번 만나야 함(상면한다 = 두 사람이 반드시 한 번은 만나야 함.)

xor연산

A xor B = C

C xor B = A

↓

1011 xor 1010 = 0001

0001 xor 1010 = 1011

대칭키 방식 특징

• 암호 알고리즘의 비도는 키의 비밀성에 의존 - 공격하려면 키를 크랙 한다.(키를 찾는 방법은 전수공격하는 거밖에 없다.)

• 관용 암호, 대칭키 암호, 공유키 암호등으로 불림

장점

• 다양한 알고리즘 개발, 알고리즘 수행속도가 빠름(시스템에 부담을 안 줌.)

단점

• 키 관리 및 키 분배의 어려움( 비용이 증가. 키가 많아지기 때문에 관리가 어려워짐. )

• 디지털 서명의 어려움

ㄴ 근원지 증명이 안되기 때문에

비도 = 비밀스러운 정도

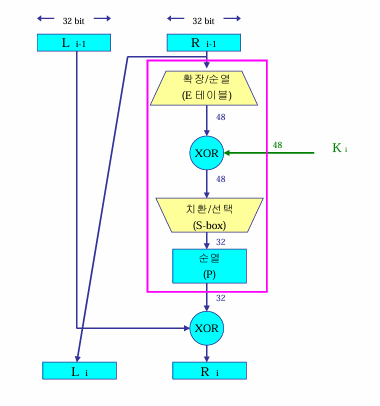

Feistel 암호

ㄴ 이걸 기반으로 사용해서 암호가 거의 만들어짐.

- 별도의 복호화 과정이 불필요

- 블록 암호의 대표적인 구조

- Li=Ri-1, Ri=Li-1 XOR F(Ri-1)

- 라운드 함수와 무관하게 복호화가 됨

- 구조적인 취약점이 발견되지 않음

- 취약한 라운드 함수를 반복적으로 사용함으로 강한 암호를 설계

- 암호화와 복호화가 동일

대칭키 암호 종류

- DES(가장 쉬운 구조)

- SKIPJACK(미주 표준 암호 시스템)

- IDEA(유럽 표준 암호 시스템)

- AES

- SEAL

- RC4

국내 암호 알고리즘

- SEED : 128bit 블록 암호 알고리즘‐ RFC4269

- HIGHT : 64bit 블록암호 알고리즘

- LEA : 128bit 블록 암호 알고리즘(Key : 128, 192, 256)

DES(Data Encryption Standard)

• IBM에서 Lucifer System을 개선하여 만듦

• 1977년 미 상무성의 국립 표준국(NBS)에서 표준 암호 알고리즘으로 채택

• 암호화 키(Encryption key) = 복호화 키(Decryption key)

• 대칭키 암호 시스템, 단일키 암호 시스템, 관용 암호 방식

• 혼합(confusion), 확산(Diffusion)을 이용 원문과 암호문간에 통계적 연관을 감춘다

ㄴ 안전성이 높다.

64비트 블록 암호 알고리즘

• 입력 메시지를 64비트씩 나누어 처리

ㄴ 64 비트씩 잘라서 붙이면 암호문이 된다

56비트 키를 사용

• 64비트 중 8비트는 parity check로 사용

ㄴ 8번째 비트는 버린다.[예) 1 2 3 4 5 6 7 (버림) 9 10 11 12 13 14 15 (버림)]

기본 구조

• round 수 : 16 round

• 복호화는 암호화의 역순

DES에서 Feistel구조

32비트로 들어온 걸 확장/순열테이블을 통해 48비트로 확장시킨 후 키값과 xor연산을 통한다음 치환/선택을 통해 32비트로 다시 줄인 다음에 순열을 하고, 그 나온 32비트를 왼쪽 32비트와 xor연산을 시킵니다.

초기 전치

전치테이블 : 값을 어떻게 섞을지 표현한 비트

안= 입력비트위치

밖 = 출력비트위치

실습

자신의 이름을 영문으로 하고, 8글자로 끊어서 2진수로 만든 후 초기 전치 해보기.

엄태준

EOMTAEJUNE

↓

EOMTAEJU

↓

0100010101001111010011010101010001000001010001010100101001010101

이걸 위에 표를 보고 8*8표에 넣으면

| 1 | 1 | 1 | 1 | 1 | 1 | 1 | 1 |

| 1 | 0 | 0 | 0 | 1 | 0 | 0 | 0 |

| 1 | 0 | 1 | 0 | 1 | 1 | 1 | 1 |

| 1 | 0 | 1 | 1 | 0 | 1 | 1 | 1 |

| 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 |

| 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 |

| 0 | 1 | 0 | 0 | 0 | 1 | 1 | 0 |

| 0 | 1 | 0 | 0 | 0 | 0 | 1 | 0 |

값 : 11111111 10001000 10101111 10110111 00000000 00000000 01000110 01000010

이 나오게 됩니다.

'kh교육' 카테고리의 다른 글

| (20250804028)router-redistribute, 암호학 (3) | 2025.08.04 |

|---|---|

| (20250801027)eigrp,암호학,php (3) | 2025.08.02 |

| (20250730025)DUAL,암호학 (1) | 2025.07.30 |

| (20250729024)암호학 (3) | 2025.07.29 |

| (20250725022)CORN, RSYNC(수정,보안 필요..) (3) | 2025.07.26 |